Maakt uw organisatie gebruik van Azure MFA, en met name de handige push notificaties van de Microsoft Authenticator App? In dit artikel leert u welke belangrijke nieuwe features binnenkort worden uitgebracht die de effectiviteit van Azure MFA sterk kunnen verbeteren.

Het doel van multi-factor authenticatie

Sinds het gebruik van wachtwoorden voor toegang, zijn kwaadwillenden er op uit om deze te stelen. Deze methodiek wordt ook wel phishing genoemd. Hackers simuleren een inlogpagina, waarbij het slachtoffer argeloos gebruikersnaam en wachtwoord afgeeft. De gestolen identiteit wordt vervolgens misbruikt om binnen te komen in uw organisatie, en de hackers gaan op zoek naar hogere privileges, en proberen belangrijke detectiemethoden uit te schakelen, om zo ongezien zo lang mogelijk “binnen” te blijven.

Gelukkig is er multi-factor authenticatie; een extra stap om uw identiteit te bewijzen. Echter, hebben hackers methoden ontwikkeld om naast uw gebruikersnaam en wachtwoord ook uw MFA-token te stelen. Een voorbeeld van zo’n aanval kunt u zien in deze Youtube video.

Azure MFA en Microsoft Authenticator App

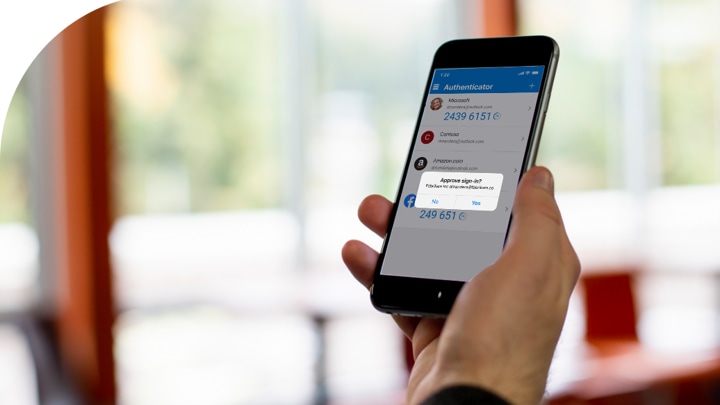

Veel organisaties maken gebruik van Microsoft diensten zoals Office 365. Bij deze diensten wordt ook Azure MFA geleverd, en veelal gebruikt. Azure MFA heeft verschillende authenticatie methoden waaronder de Microsoft Authenticator app. Met deze app krijgen de gebruikers een MFA pop-up op hun mobiele telefoon, die met 1 klik kan worden goedgekeurd of afgewezen. Deze methode is heel gebruiksvriendelijk.

Aan de gebruiksvriendelijke methode kleeft echter een onvoorzien gevaar. Bij gebruik van Azure MFA, kan de gebruiker soms meerdere keren per dag een MFA pop-up te zien krijgen. In veel gevallen weet de gebruiker niet precies hoe deze actie wordt geïnitieerd, maar uit onderzoek is gebleken dat veel gebruikers deze pop-ups argeloos goedkeuren. Dit gedrag wordt ook wel aangeduid als “MFA-vermoeidheid”.

De oplossing

Microsoft introduceert een tweetal nieuwe features bovenop Azure MFA, die dit risico moet mitigeren:

- Nummerkoppeling (number matching)

- Aanvullende context (additional context)

Beide features zijn bedoeld om het effect van Azure MFA te verbeteren. Dit doet Microsoft enerzijds door de gebruiker te voorzien van extra context zoals:

- Welke applicatie initieert het verzoek?

- Voor welke organisatie en gebruikersnaam is het verzoek bedoeld? (denk aan gasttoegang en meerdere accounts)

- Vanaf welke locatie wordt het verzoek verstuurd?

Daarnaast wordt de gebruiker gevraagd om een tweecijferige code in te geven. Deze code kan alleen worden afgelezen vanaf het inlogvenster die de sessie initieert.

Wanneer de gebruiker een push notificatie krijgt die door iemand anders wordt opgezet (hacker), kan deze simpelweg niet worden goedgekeurd aangezien het nummer niet bekend is bij de eindgebruiker. Daarnaast zou de extra informatie moeten bevestigen dat deze sessie afkomstig is van iemand anders, doordat bijvoorbeeld de locatie (sterk) afwijkt.

Naast deze verbetering, biedt Microsoft ook oplossingen om risicovolle aanmeldpogingen automatisch te detecteren en indien nodig te blokkeren.

De échte oplossing

Hoewel (risico gedreven) multi-factor authenticatie een must-have is voor iedere organisatie, is het helaas geen waterdichte beveiliging. De sessie kan namelijk nog steeds onderschept worden. Gelukkig is er een oplossing voor het phishing probleem.

Het NCSC publiceerde laatst een whitepaper met de oproep om over te stappen naar ‘volwassen authenticatie‘. Hierbij worden een aantal voorbeelden gegeven van phishing-resistente

authenticatie zoals Windows Hello en FIDO2 sleutels, in de volksmond ook wel Yubikeys genoemd. Hiermee wordt hard ingezet op ‘wachtwoordloze authenticatie’ (Passwordless).

Lees hier de facsheet van het NCSC:

Meer weten?

Heeft u naar aanleiding van dit artikel nog vragen? Neem gerust contact op via dit formulier.